将工业嵌入式系统连接到云端时确保安全性

作者/Xavier Bignalet Microchip安全产品部营销经理

在工业4.0刚刚兴起之时,我们便已看到,远程制造和控制可使工厂变得更加自动化。虽然这在业务效率方面带来了诸多优势,但也将一些非常昂贵的资产暴露于意外访问的风险之中。这不仅将资本价值高昂的机器置于风险当中,而且在特定时间内通过工厂生产的产品带来的企业收入也会受到影响。

将工厂连接到公共云或私有云一定会存在安全风险,这一点人们早已达成共识。例如,一旦智能工厂暴露于网络(如异地数据中心)中,就会发生这种情况。现在面临的挑战是,不仅要充分利用智能连接工厂的灵活性优势,还要确保在各种网络中扩展的安全性。

首先我们应确定解决方案是使用有线、无线还是组合解决方案。建议采用具有标准协议(例如工业领域广泛使用的Wi-Fi®、Bluetooth®或以太网)的连接技术。采用标准安全措施降低了连接遭受攻击的风险。这有时会违背热衷于专有解决方案的工业领域的历史惯例。基础设施的建设需要持续很多年。虽然许多网络具有一些专有协议,但其应仅限于内部使用,不能用于外部连接。

其中一个问题是,即使是最具资质的嵌入式工程师,在IT安全概念方面的知识也很有限。他们不是IT安全专家,而这种知识缺口让他们无法创建可靠且安全的IoT基础设施。一旦工厂连接到云端,工程师将突然陷入Amazon Web Services(AWS)、Google、Microsoft Azure等世界,并且很快发现他们需要IT专家的帮助来处理现在面对的各种安全威胁。

对于黑客而言,其主要目标之一是利用单一接入点获取对大量系统的远程访问权限。远程攻击可能通过近期的猛烈攻击形成大规模破坏,例如,已出现过分布式拒绝服务(DDoS)攻击。对于IoT网络而言,最大的弱点通常是硬件及其端节点的用户,因为负责这方面的工程师通常缺乏IT知识来处理此类问题。

这种情况正在改变。像Microchip这样的公司将这种问题视为其使命的一部分,他们就端到端安全基础设施应当是什么样子对工程师进行培训,以弥补这一差距。此外,AWS、Google和Microsoft等大型云服务公司也是重要的专业知识来源。我们得到的重大教训是,不要忽略安全性,也不能将其视为在完成IoT网络设计后的附加选项。到那时,一切都太晚了。在任何IoT设计的开始,就需要从战略上实施安全性。安全性始于硬件,但不能简单地将其作为后加项进行添加或通过软件进行补充。

1身份验证

身份验证是最重要的一个安全难题。系统设计人员从一开始就必须牢记,连接到网络的每个节点都需要具有惟一、受保护且可信的身份。了解网络上的人员是否为正当用户以及他们是否可信至关重要。为此,需要在服务器与IoT端节点之间使用传统的TLS 1.2和相互认证。这需要使用双方均信任的信息(认证机构)完成。

但是,只有在从项目开始到制造,再到将系统部署于智能工厂这一完整过程中,认证机构颁发的信任信息始终受到保护的情况下,这种方法才有效。用于确认IoT端节点可靠性的私钥必须安全且受保护。目前,一般的做法是将单片机的私钥存储在可能暴露于软件篡改危险中的闪存以外的位置。但是,这仍然不太可靠,因为任何人都可以访问和查看此存储器区域,并进行控制和获取私钥。这种实现方式存在缺陷,会给设计人员带来一种错误的安全感。这是发生破坏和重大问题的地方。

2安全元件

对于安全解决方案,密钥和其他重要凭证不仅需要从单片机中移除,而且还要与单片机隔离,并避免任何软件形式的暴露。至此,安全元件概念应运而生。安全元件的理念是,在本质上提供一个安全的避风港来存储和保护密钥,确保没有人可以访问此密钥。来自CryptoAuthLib库的命令允许将单片机的适当质询/响应发送到安全元件,以验证身份。在产品开发过程中以及产品的整个使用寿命内,私钥在任何时候都不会暴露,也不会离开安全元件。这样便可建立端到端可信链。

图1 安全元件

安全元件是独立的CryptoAuthentication™集成电路(IC),可被视为公司可放置其机密信息的保险箱。在这种情况下,它们保存IoT身份验证所需的私钥。

2.1配置密钥

另一个重要概念是,如何将私钥和其他凭据从客户配置到CryptoAuthentication器件。为此,Microchip提供了一个平台,客户可通过这一平台在制造IC期间创建并安全地安排其机密内容的编程,而不会将这些信息暴露给包括Microchip人员在内的任何人员。Microchip随后在其工厂生产安全元件,只有在其将要离开这些经认证的安全通用标准工厂之前,才会对其进行配置以及提供给最终用户。

当客户打开AWS IoT帐户时,这些帐户将携带Microchip通过AWS提供的“使用自己的证书”功能为其创建的客户证书。随后,他们将使用所谓的即时注册(JITR)AWS IoT功能,将安全元件中存储和配置的设备级证书批量上传到AWS IoT用户帐户。客户级证书现可验证设备级证书,可信链现已完成。此功能真正同时兼顾了企业IoT可扩展性和安全性。可使用即时注册(JITR)流程处理数以千计的证书。证书可以批量处理,而不是一次仅处理一个,并且无需用户干预。用户不必将证书从相关器件手动加载到云帐户并将其暴露给第三方,现在只需安排自动注册新设备证书,以将其作为设备和AWS IoT之间初始通信的一部分,丝毫不影响安全性。

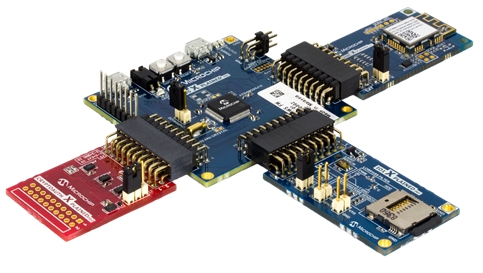

3升级版AT88CKECC-AWS-XSTK-B工具包入门

如图2所示,板上的零触摸配置工具包是ATECC508AMAHAW Cryptoauthentication器件,其已预先配置,可针对用户的AWS IoT帐户运行身份验证过程。首先,通过使用新的Python脚本了解可信链的概念,以及了解在配置阶段通过Microchip工厂进行的配置过程。此工具包在一定程度上展示了制造过程的工作原理。此外,此器件具有很强的抗物理篡改特性,包括防范旁路攻击的对策。它还具有符合联邦信息处理标准(FIPS)的高质量随机数发生器、兼容各种资源有限的IoT设备的低功耗加密加速器,以及以极具成本效益的方式无缝适应各种生产流程的能力。

为了弥补嵌入式工程师与IT专家之间的差距,除了Python脚本登录体验之外,这款工具包还配有CloudFormation脚本,旨在加快AWS帐户设置以及提高云体验的易用性。利用CloudFormation脚本,用户仅需几分钟便可在AWS环境中定义用户接口(UI)。

图2 ATECC508AMAHAW Cryptoauthentication器件

4结论

配有ATECC508MAHAW CryptoAuthentication器件的AWS IoT的及时注册(JITR)与Microchip的生产中安全配置过程相结合,实现了一流的IoT安全性能。这种真正的端到端IoT安全解决方案使工业4.0安全成就得到了安全而有效的发展。

加入微信

获取电子行业最新资讯

搜索微信公众号:EEPW

或用微信扫描左侧二维码